Wenn ihr eure Webseite mit einer SSL-Verschlüsselung ausstattet, werden Daten über eine sichere Verbindung vom Browser eurer Besucher zu euren Servern versendet.

- Warum sollte ich meine Webseite verschlüsseln?

- Was ist ein SSL Zertifikat

- Welche verschiedenen SSL-Zertifikate gibt es?

- Die Domain Validation

- Die Organizational Validation

- Die Extended Validation

- In welchem Umfang können die Zertifikate genutzt werden?

- Single-Name-Zertifikat

- Wildcard-Zertifikat

- Multi-Domain-Zertifikat

- Welches Zertifikat benötige ich?

- Fazit

- SISTRIX Experten-Video

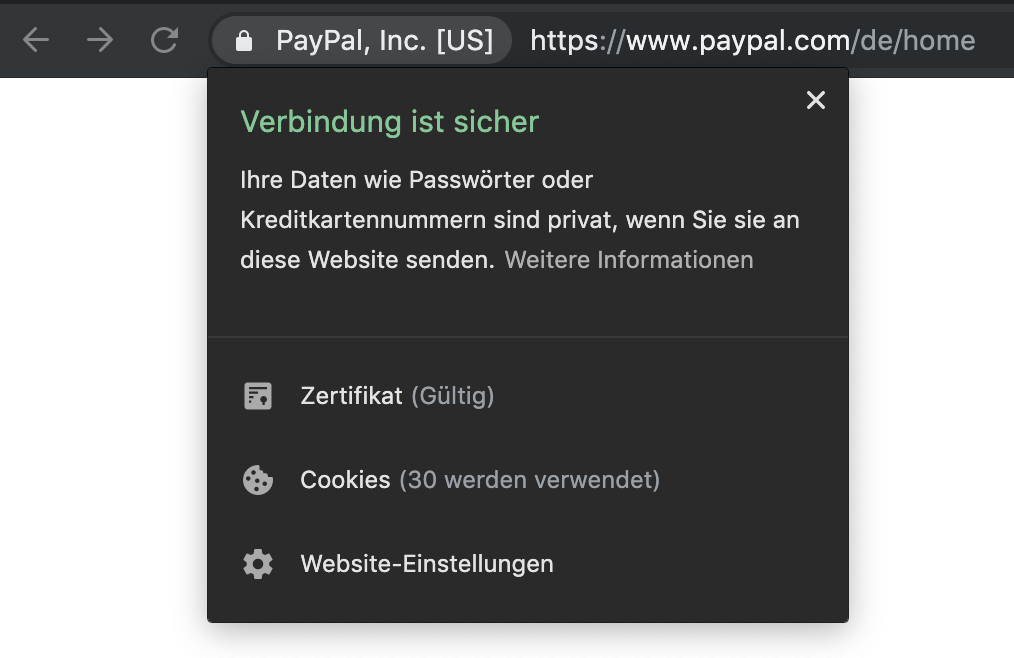

Im Browser lässt sich die Verschlüsselung am weissen oder manchmal grünen Schloss in der Adresszeile des Browsers erkennen:

„SSL” steht für Secure Sockets Layer und ist zum Synonym für die Verschlüsselung von Online-Datenströmen geworden. Dabei wird das originale SSL-Format nicht mehr verwendet – es wurde durch den neueren und sichereren Transport Layer Security Standard ersetzt.

Zu erkennen ist eine so gesicherte Verbindung über das HTTPS-Protokoll. Dieses ist, wie auch das HTTP-Protokoll, ein Kommunikationsprotokoll zur Datenübertragung im Internet. Der Unterschied zwischen HTTPS und HTTP besteht in der verschlüsselten und abhörsicheren Übertragung der Daten mittels TLS.

Google ist im August 2014 dazu übergegangen, HTTPS als ein Ranking-Faktor zu bestimmen. Setzt eine Website nun ausschließlich auf das HTTPS-Protokoll, so kann sie einen kleinen Bonus bei der Bewertung durch Google erhalten. Dies bedeutet: HTTPS ist ein sehr schwach gewichteter Ranking-Faktor.

Neben obigem Zuckerbrot hat Google im hauseigenen Browser Chrome angefangen, allen HTTP-Verbindungen ein „Nicht sicher“ am Anfang der Browserzeile einzublenden.

Nebst dem leichten Ranking Boost ist die SSL-Verschlüsselung der Seite aus Sicht der Suchmaschinenoptimierung vorallem darin verankert, dass der Nutzer mehr Vertrauen in die Webseite erlangt. Datenströme sind schließlich vor Manipulationen gesichert.

Warum sollte ich meine Webseite verschlüsseln?

Ohne Verschlüsselung sind alle zu übertragenden Daten im Internet im Klartext einsehbar und von Dritten, mit wenig Aufwand, manipulierbar.

Dies ist insbesondere dann ein Problem, wenn sensible Daten an eine Webseite übergeben werden. Hierbei kann es sich um Kreditkartendaten beim Check-Out handeln, dem Loginnamen und Passwort bei einem E-Mail-Provider sowie den persönlichen Nachrichten bei einem Sozialen Netzwerk.

Entscheidet sich ein Webseitenbetreiber dazu, über eine unverschlüsselte Verbindung die Nachricht „Hallo Welt“ zu versenden, könnte man dieses Datenpaket auf dem Weg vom Browser zum Server auslesen und würde darin „Hallo Welt“ in Klartext finden.

Wird eine verschlüsselte Verbindung genutzt, könnte das „Hallo Welt“ bei Betrachtung des Datenpakets zum Beispiel nur als „ChRryvbo7r1iaedkdDHEwmp1qYewD+vcoxW39n0yD6g=“ ausgelesen werden. Ziemlich nutzlos.

Nur der Server, mit dem ich eine verschlüsselte Verbindung aufgebaut habe, verfügt über der die notwendigen Informationen um aus dem „ChRryvbo7r1iaedkdDHEwmp1qYewD+vcoxW39n0yD6g=“ wieder ein „Hallo Welt“ zu machen.

Damit ein Browser eine verschlüsselte Verbindung zu einem Server (einer Domain) aufbauen kann, muss der Browser wissen, ob der Server auch zu der Domain gehört, für die er sich ausgibt. Hierzu werden SSL-Zertifikate genutzt.

Was ist ein SSL Zertifikat

Bei einem SSL-Zertifikat handelt es sich um eine Methode um die Authentizität einer Webseite zu verifizieren. Hierzu muss eine Webseite ein Zertifikat bei einer anerkannten Zertifizierungsstelle beantragen.

Diese Zertifizierungsstellen nennen sich Certification Authorities (CA) und erfragen eine Reihe von Informationen des Antragstellers. Wie viele Informationen benötigt werden, hängt von dem Umfang des auszustellenden Zertifikats ab.

Nach der Verifizierung der Domain wird bei der CA auch der öffentliche Schlüssel hinterlegt. Mit diesem kryptographischen Schlüssel werden dann die Nachrichten verschleiert. Um die Nachricht wieder in den Ursprungszustand zu verändern, wird ein weiterer Schlüssel benötigt, der private Schlüssel. Dieser private Schlüssel ist einzig auf dem verifizierten Server fest installiert und kann die Nachrichten entschlüsseln.

Das wichtige hierbei ist, dass eine Nachricht die mit einem öffentlichen Schlüssel enkodiert wurde, nicht mit dem gleichen öffentlichen Schlüssel dekodiert werden kann. Die Anleitung, wie eine Nachricht zu verschlüsseln ist, kann also frei verfügbar gemacht werden, während die einzige Möglichkeit die verschlüsselte Nachricht wieder zu dekodieren hinter Schloss und Riegel gehalten wird.

Die Schlüssel haben unterschiedliche Längen und heutzutage sollte man mindestens einen Schlüssel mit 256 Bit nutzen. Besser sind jedoch noch größere Schlüssel.

Welche verschiedenen SSL-Zertifikate gibt es?

Es wird zwischen drei verschiedenen Zertifikatsstufen, mit unterschiedlichen Vertrauensgraden, unterschieden. Der Domain Validierung (Domain Validation oder DV), einer organisationalen Validierung (Organizational Validation oder OV) und einer erweiterten Validierung (Extended Validation oder EV).

Die Domain Validation

Ein DV-Zertifikat hat die geringste Vertrauensstufe und validiert nur den Domainnamen. Ich kann damit beweisen, dass eine Anfrage von domain.de wirklich von der Domain domain.de kommt, weitere Informationen werden jedoch nicht abgefragt. Dieser Zertifikatstyp ist auch als Low-Assurance-Zertifikat bekannt.

Die Organizational Validation

Um ein OV-Zertifikat zu erlangen, wird nicht nur geprüft, ob man der Inhaber einer Domain ist, sondern es werden auch Informationen über die Identität und zur Adresse geprüft. Eine Firma muss in diesem Fall nicht nur beweisen, dass ihr die Domain gehört, sondern auch dass es sich um die genannte Firma handelt und deren Standort bestätigen. Dieser Zertifikatstyp ist zudem als High-Assurance-Zertifikat bekannt.

Die Extended Validation

Für ein EV Zertifikat muss man nicht nur beweisen, dass es die Firma, an dem spezifischen Standort gibt und diese die gewünschte Domain besitzt. Bei diesem Zertifikat wird aktiv geprüft ob es sich um eine registrierte Organisation handelt, die über ein aktives Konto verfügt, mit dem am aktiven Geschäftsverkehr teilgenommen werden kann. Dazu kommt eine weitere Überprüfung der Adresse und Telefonnummer sowie der Personen, die das EV-Zertifikat beantragen.

Diese Zertifikate sind die umfangreichsten und teuersten, bieten dem Nutzer jedoch auch die größtmögliche Sicherheit. Zudem zeigen moderne Browser bei diesen Zertifikatstyp den Namen der Organisation neben der Browserleiste mit an – in Microsofts Internet Explorer und Edge-Browsern wird zudem die komplette Adressezeile grün hinterlegt.

In welchem Umfang können die Zertifikate genutzt werden?

Die meisten Validierungstypen können entweder für einen einzelnen Namen (auch Single-Name-Zertifikat genannt), für eine komplette Domain (inklusive aller Subdomains, auch Wildcard-Zertifikat genannt) oder für mehrere Domains gleichzeitig erstellt werden (auch Multi-Domain-Zertifikat genannt).

Single-Name-Zertifikat

Bei einem Single-Name-Zertifikat wird nur der spezifische Host verifiziert. Ein Zertifikat für www.domain.de ist damit nur für den www-Host gültig. Gäbe es z. B. eine Subdomain wie shop.domain.de , würde diese nicht vom Zertifikat des www-Hosts profitieren.

Ein Single-Name-Zertifikat kann für Domain Validation, Organizational Validation und Extended Validation genutzt werden.

Wildcard-Zertifikat

Das Wildcard-Zertifikat * ermöglicht es einem Webseitenbetreiber, die Zertifizierung für alle Subdomains einer Domain gleichzeitig zu erreichen. Mit einem Zertifikat für *.domain.de wären sowohl der Host www.domain.de als auch die Subdomian shop.domain.de und blog.domain.de validiert.

Wichtig: Ein Wildcard-Zertifikat kann nicht zusammen mit der Extended Validation genutzt werden. Nur DV- und OV-Zertifikate können Wildcard-Zertifikate sein.

Multi-Domain-Zertifikat

Mit dem Multi-Domain-Zertifikat kann man mehrere Domains verifizieren und unter einem Zertifikat zusammenfassen lassen. Mit diesem Typ könnten wir die Domain www.domain.de und auch www.domain.com zusammen validieren. Ein Multi-Domain-Zertifikat kann zusammen mit der Extended Validation genutzt werden, wobei die einzelnen Hosts jedoch explizit definiert werden müssen.

Welches Zertifikat benötige ich?

Bei eurem Blog oder eurer persönlichen Webseite kann schon ein Single-Name-Domain-Validation-Zertifikat reichen, um die Passwörter der Kommentaroption zu sichern. Gleiches gilt z. B. für Foren und die dortigen Logins.

Für eine Firmenwebseite bietet sich ein Organizational-Validation-Zertifikat an, damit Besuchern das sichere Gefühl geben könnt, dass die Webseite nicht nur den Namen eurer Firma trägt, sondern dieser auch korrekt zugeordnet werden kann. Ob ihr ein Wildcard-Zertifikat benötigt, kommt hierbei ganz darauf an, ob ihr mehrere Hostnamen verwendet oder nicht.

Bei allen Anwendungsfällen in denen sensible Nutzerdaten wie Personen-, Bank- oder Kreditkartendaten übermittelt werden sollte in ein Extended-Validation-Zertifikat investiert werden. Dieses schützt nicht nur die Nutzerdaten, es signalisiert dem Nutzer zusätzliches Vertrauen über die hervorgehobene Ansicht in den Browserzeilen .

Fazit

Jeder Webseitenbetreiber kann selbst entscheiden, wie wichtig die verschlüsselte Kommunikation für die eigene Seite ist. Bei einem Blog ohne Kommentarfunktion wäre es aus sicherheitstechnischer Sicht nicht notwendig, die Nutzerdaten per SSL-Zertifikat zu verschlüsseln.

Verwaltet man sein Blog-CMS jedoch über ein Webinterface (z. B. bei WordPress), sollte man alleine wegen der eigenen Logindaten darüber nachdenken, die Verbindung wenigstens per Single-Name-Domain-Validation-Zertifikat zu verschlüsseln.

Sobald man sich im Bereich E-Commerce bewegt, sollte darauf geachtet werden, dass alle notwendigen Seiten, die sensible Daten übertragen, verschlüsselt sind.

Zudem kann ein grünes Schloss vor der Browserzeile oder sogar der grün hinterlegte Firmenname (bei einem EV-Zertifikat) das Vertrauen der Benutzer in die Seite erhöhen. In die gleiche Kerbe schlägt Googles Maßnahme, nicht verschlüsselte HTTP-Verbindungen im Chrome-Browser als „nicht sicher“ zu klassifizieren.

Bei allen Vorteilen, die die Verschlüsselung der eigenen Webseite durch HTTPS bietet, gibt es eingie Punkte die vor und nach der Umstellung bedacht werden müssen.